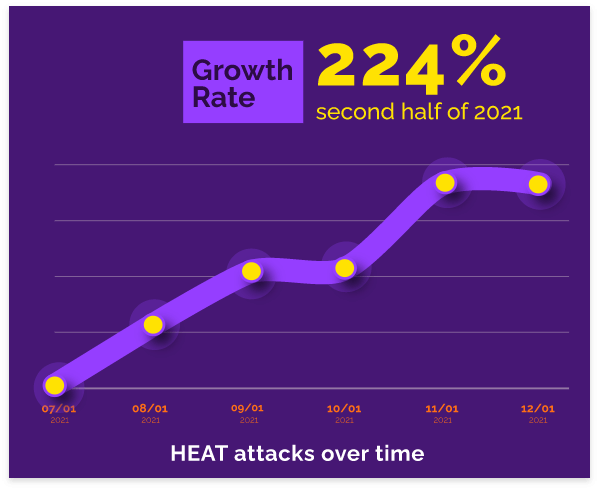

HEAT攻撃の4大手法

HEAT攻撃は組織が直面する大きな未知のセキュリティ脅威の1つです。これらの脅威はサンドボックス、アンチウイルス、リンク解析、オフラインドメイン解析、IOCフィードといったこれまでのネットワークセキュリティ防御を回避するために、4つの回避的手法を活用します。

静的解析と動的解析の両方を回避

攻撃者はエンドポイントに悪意のあるペイロードを配送するために、ブラウザ環境でHTMLスマグリングやJavaScript詐欺を使用しています。この手法はブラウザで悪意のあるファイルを生成するため、解析されるリモートファイルを要求する必要がありません。その結果、ファイアウォール、レガシープロキシに搭載されているサンドボックスやアンチウイルスといったネットワークセキュリティソリューションを回避し、マルウェアを転送することができます。

詳細を見る

悪意のあるリンク解析を回避

これまでのリンク解析エンジンはエンドユーザーに届く前にリンクが解析されるように、メールの経路に導入されています。いくつかのHEAT攻撃では、ユーザーはソーシャルメディア、コラボレーションアプリケーション、SMS、共有ドキュメントといったメール以外の通信経路で送信される悪意のあるリンクの標的になっています。これらの悪意のあるリンクは解析エンジンを完全に回避し、認証情報を窃取したり、エンドポイントにマルウェアを配送したりするために使用されます。その結果、企業のセキュリティを回避します。

ブログを読む

オフラインカテゴライズと脅威検知を回避

HEAT攻撃は正規Webサイトを使用することによってWebカテゴライズを回避します。これは、既存の正規Webサイトを改ざんしたり、新規の正規Webサイトを立ち上げたりすることによって達成されます。Menlo LabsではこれらをGood2Bad Webサイトと呼んでいます。攻撃者はこれらのWebサイトを有効化するとき、ほんの少しの間だけ悪意の目的で使用します。その後、Webサイトのコンテンツを元に戻したり、単純にWebサイトを削除したりします。Menlo Labsは2020年から2021年にかけてGood2Bad Webサイトが137%増加していることを確認しています。

ブログを読む

HTTPトラフィック解析を回避

この手法はブラウザエクスプロイト、暗号通貨マイニングコード、フィッシングキットコード、有名ブランドロゴを装う画像といった悪意のあるコンテンツを使用します。これらのコンテンツはブラウザのレンダリングエンジンで実行されるJavaScriptによって生成されるため、Webページの実行やレンダリングの前に行われるあらゆる検知手法が役に立ちません。この手法によって攻撃はWebページのソースコードやHTTPトラフィックを解析するあらゆるシグネチャ検知を回避することができます。難読化されたJavaScriptが使用されることが多いため、セキュリティ研究者や検知エンジンにとって難しい課題となっています。

ブログを読む