상위 4가지 HEAT 공격 유형

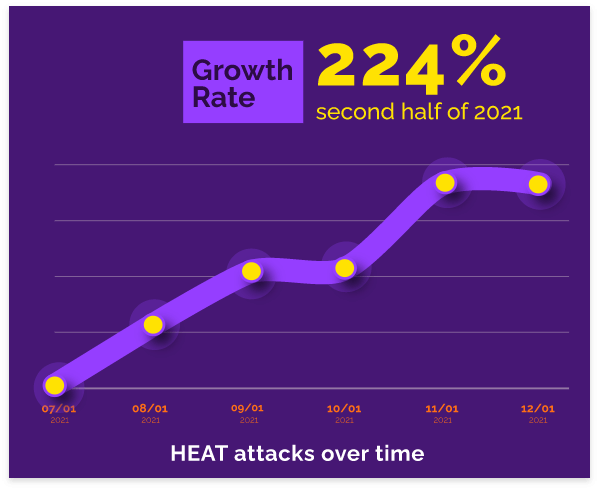

HEAT 공격은 조직이 직면한 알려지지 않은 가장 큰 보안 위협 중 하나입니다. 이러한 위협은 샌드박스, 안티바이러스 엔진, 악성 링크 분석, 오프라인 도메인 분석 및 침해 지표(IoC) 피드와 같은 레거시 네트워크 보안 방어를 우회하기 위해 네 가지 회피 기술을 활용합니다.

정적 및 동적 콘텐츠 검사 모두 회피

사이버 공격자는 브라우저 환경 내에서 HTML Smuggling 및/또는 JavaScript 사기를 사용하여 악성 페이로드를 엔드포인트에 전달합니다. 이 기술은 검사할 수 있는 원격 파일에 대한 요청 없이 브라우저에서 악성 파일을 구성하여 결과적으로 악성코드를 전송하고 레거시 프록시의 샌드박스 및 안티바이러스를 포함한 네트워크 보안 솔루션 및 방화벽을 효과적으로 회피합니다.

더 알아보기

악성 링크 분석 회피

링크 분석 엔진은 전통적으로 이메일 경로에서 구현되며, 여기서 링크는 엔드포인트 사용자에게 도달하기 전에 분석될 수 있습니다. 일부 HEAT 공격에서 사용자는 소셜 미디어, 공동 작업 애플리케이션, SMS, 공유 문서 등과 같은 이메일 외부의 통신 채널을 통해 악성 링크로 표적이 되거나 공격을 받습니다. 이러한 악성 링크는 분석 엔진을 완전히 우회하며 기업 자격 증명을 도용하고 악성 코드를 기업 엔드포인트에 전달하여 결과적으로 기업 보안을 우회하는 데 점점 더 많이 사용됩니다.

바로 블로그 읽기

오프라인 분류 및 위협 탐지 회피

HEAT 공격은 기존의 양성 사이트를 손상시키거나 Menlo Labs 팀이 Good2Bad 웹 사이트로 만든 새로운 사이트를 생성하여 양성 웹 사이트를 사용하여 웹 분류를 회피합니다. 위협 행위자가 이러한 웹 사이트를 활성화하기로 결정하면 짧은 시간 동안 악의적인 목적으로 사용합니다. 그런 다음 웹 사이트를 원래 콘텐츠로 되돌리거나 단순히 제거합니다. 2020년부터 2021년까지 Menlo Labs 팀은 Good2Bad 웹사이트가 137% 증가한 것을 관찰했습니다.

바로 블로그 읽기

HTTP 트래픽 검사 회피

이 전술에는 브라우저 익스플로잇, 크립토마이닝 코드, 피싱 키트 코드 및 알려진 브랜드 로고를 사칭하는 이미지와 같은 악성 콘텐츠가 포함되어 있습니다. 쓸모없는 렌더링. 이 기술을 사용하면 공격이 웹 페이지 소스 코드와 HTTP 트래픽을 검사하는 정적 서명에 의한 탐지를 피할 수 있습니다. 난독화된 JavaScript가 자주 사용되며, 이는 보안 연구원과 탐지 엔진 모두에게 문제를 증가시킵니다.

바로 블로그 읽기